AAA en Routers & Switches Cisco

Las principales funciones de AAA son.

- Autenticación: comprueba que los usuarios y administradores sean quienes dicen ser.

- Autorización: después de la autenticar al usuario o al administrador, decide a qué recursos puede acceder o qué operaciones puede realizar.

- Registro (Accounting and Auditing): guarda el instante temporal en el que se efectúan las operaciones y acceden a los recursos.

Lo hay de tres maneras:

Cisco Secure ACS Solution Engine: Este es un equipo que contiene CSA, este casi no se usa en la vida real.

Cisco Secure Access Control Server (ACS): Se le conoce como ACS y este es el que se usa bastante en la vida real y es el que vamos a ver como se configura pero nada más la parte del router no la parte en si del servidor. El Router o el NAS es el que tiene contacto con el ACS en este caso el NAS puede ser un Router, puede ser un Switch, un Firewall, un concentrador de VPN. Entonces el router o NAS contacta a la base de datos externa el Cisco Secure ACS.

Self-contained AAA: Se le conoce también como Autenticacion Local y esto quiere decir que el Router no necesita de un equipo externo como el ACS para que pueda funcionar como AAA y simplemente usa la base de datos local de usuarios con contraseña para tener los servicios de AAA.

¿Cuáles son los servicios más comunes de AAA?

- Puerto de Consola

- Puerto Auxiliar

- Telnet

- SSH

- HTTP

- HTTPS

- VPNs

- Wireless

También para los usuarios que entran por medio de VPN a nuestra red, puede ser controlado ese acceso por AAA, nuestros usuarios de Wireless se les puede pedir nombre de usuario y password para entrar a la red Wireless y este también puede estar con AAA. Entonces como podemos ver hay muchas opciones en los que AAA puede entrar en juego.

Configuración de AAA, Autenticacion Local

Vamos a configurar AAA en el Router usando Autenticacion Local, es decir sin un Servidor ACS o ningún servidor externo. Para configurar AAA vamos a realizarlo paso a paso.

- La primera es entrar en Modo Privilegiado

- La segunda es habilitar en modo global AAA

- Configurar las Listas de Autenticación que se les conoce como Method List

- Después configurar Autorización

- Configurar el Accounting

- Por ultimo verificar nuestra configuración

Router#configure terminal

Router(config)#aaa new-model

Router(config)#aaa authentication ?

arap Set authentication lists for arap.

attempts Set the maximum number of authentication attempts

banner Message to use when starting login/authentication.

dot1x Set authentication lists for IEEE 802.1x.

enable Set authentication list for enable.

eou Set authentication lists for EAPoUDP

fail-message Message to use for failed login/authentication.

login Set authentication lists for logins.

password-prompt Text to use when prompting for a password

ppp Set authentication lists for ppp.

sgbp Set authentication lists for sgbp.

username-prompt Text to use when prompting for a username

Con el signo de interrogacion podemos ver todo lo que podemos configurar con AAA.

- attempts: Cuantas veces o numero maximo de autentications queremos preguntarle a un usuario y password.

- banner: Podemos configurarle un Banner.

- enable: Podemos autenticar el enable

- fail-message: Cual es el mensaje que se debe mostrar si la autenticación falla

- Login:

- password-prompt: Lo mismo para el password, cual es el texto que quiero que diga cuando salga el password.

- ppp: Autenticar ppp, en el caso de que si queremos autenticar a alguien que se conecte por ppp, esto se usaba mucho cuando eran por modem.

- username-prompt: Si queremos cambiar en lugar de preguntar un username y password cambiarle a que diga usuario y contraseña por ejemplo.

Por ejemplo nosotros queremos autenticar el login, entonces le vamos a indicar que la Autenticación va hacer login, Luego le indicaremos que sea desde la Base de datos Local. Para esto ingremos el siguiente comando.

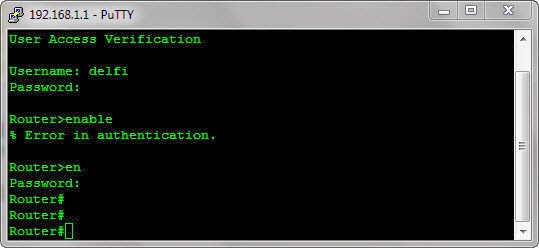

Router(config)#aaa authentication login default localCon esto estamos indicando que la autenticación por default es la base de datos local. Ahora si verificamos Accediendo por telnet al Router.

User Access Verification

Username: delfi

Password: cisco

Router>enable

% Error in authentication.

Router>

Si le tratamos de ingresar enable, envía un mensaje de error en la Autenticación porque el enable no está dado de alta. Así que lo damos de alta el enable desde configuracion global.

Router(config)#enable secret cisco

Volvemos verificar ingresando nuevamente el comando enable.

Router>en

Password:

Router#

3 comentarios

Muy bueno el post. Me surge una duda, ¿podria de alguna manera identificar a un usuario en el NAS ?

ResponderEliminarSe intenta conectar un usuario al NAS (ejemplo: pepe@azul y pepe@rojo) y segun sea @azul o @rojo mandarlo a un radius distinto.

Es decir si viene con @azul, mandar la AAA al Radius Azul, pero si viene con el @rojo, mandarlo la AAA al Radius Rojo.

Gracias

Hola, muy buen post. Consulta, compre un ASA 5505 a un amigo y me dijo que este se encontraba con clave pero pense que podia romperla, eh visto un monton de tutoriales y no eh podido. y me sale un mensaje de error y creo que es aaa. No eh visto ese tipo de seguridad nunca. asi que estoy perdido. si es que me puedes ayudar.-

ResponderEliminarUsername: cisco

Password: *****

Type help or '?' for a list of available commands.

asa> en

asa> enable

Password: *****

aaa server host machine not responding

Password:

no entendi

ResponderEliminar